【專家視點】電力系統防惡意信息攻擊的思考

1、問題的提出和研究意義

現代電力系統已經發展為由物理電力系統和信息通信系統構成的復雜耦合網絡系統。已有研究表明,無論是電力系統本身,還是信息通信系統中的部件發生故障或是被攻擊,都可能導致整個耦合網絡的癱瘓。

數據采集與監控(SCADA)系統就極易受到攻擊。2007年,全球最大的黑客大會“Defcon”就提出SCADA系統將成為黑客攻擊的主要目標。這里的黑客有可能是惡意的個人和組織,也有可能是恐怖分子,甚至有可能是敵對國家和地區。在電力系統中大量應用的工業控制系統,也極易成為信息攻擊的目標。最著名的例子當屬Stuxnet病毒。Stuxnet病毒是世界上首例被精心設計以攻擊工業自動化控制系統的病毒。Stuxnet病毒巧妙地避開不同網絡之間的安全認證機制,不斷傳播,成功感染了核電廠控制系統。直到2010年7月,因為一個偶然的事件,Stuxnet病毒才被首次發現。此時,Stuxnet病毒已經感染了超過10萬臺計算機(伊朗境內),1 000臺離心機,大大滯后了伊朗的核進程。其他實例還有:2000年10月13日,四川二灘水電廠控制系統收到異常信號停機,7 s甩出力890 MW,川渝電網幾乎瓦解;2003年1月,Slammer蠕蟲病毒擾亂美國俄亥俄州的一家核電廠運行;2003年12月30日,龍泉、政平、鵝城換流站控制系統感染病毒。而最新的例子是2015年底發生在烏克蘭的由于具有高度破壞性的惡意軟件攻擊導致的至少3個區域的大規模停電事故。

本文通過2個簡例分析,說明惡意信息攻擊者如何通過對電力量測系統的攻擊和電力控制系統的攻擊,使得電力系統出現誤判或直接失去安全穩定,進而提出信息安全防御系統的設計思路。

2、電力觀測系統遭攻擊及其防御

電力觀測系統指包括SCADA系統、相量測量單元(PMU)、繼電保護信息在內的測量系統和包括狀態估計在內的電力系統狀態評估系統。電力觀測系統是電力系統的眼睛,為電力系統中的決策支持提供基本和必要的信息服務。信息攻擊者如果成功攻擊電力觀測系統,會對整個電力系統造成重大危險。在未來可能出現綜合采用多種攻擊途徑,侵入并且改變電力觀測系統的攻擊方式,進而影響依賴于觀測系統的決策支持系統。例如,將量測設備的遠程控制終端的密碼系統破解后進行數據修改,或者通過光纖竊聽技術截獲并修改SCADA系統傳送至控制中心的數據。這一類攻擊方式稱之為壞數據注入攻擊。

壞數據注入攻擊通過控制電力觀測系統中若干個測量儀器的測量值,來干擾電力系統狀態估計的結果,同時,通過精心設計,保證被修改的測量值不會被傳統狀態估計的壞數據辨識(Bad Data Detector)模塊檢測出來。這類進攻方式的目標是對電力系統的控制中心的決策系統造成影響。除了改變對電力系統物理狀態的估計以及運行調度的決策,此類進攻方式可以進一步影響基于電力系統之上的各種衍生系統(例如電力市場),造成巨大經濟損失。

在智能電網背景下,分布式能源和可再生能源迅速發展,電力系統的測量和控制設備相應增加,設備間的通信也迅猛增長。在這種背景下,壞數據注入攻擊方式的可能性也在增大。對于惡意數據注入的識別難度遠遠高于傳統上識別隨機測量誤差的難度。壞數據注入的攻擊方式與傳統的物理攻擊方式的一個顯著區別在于它難以被識別,現有的檢測手段甚至根本無法識別出此類進攻的存在。

筆者研究認為,通過精心設計的壞數據注入,可以成功地欺騙傳統基于殘差的壞數據辨識模塊,并且將狀態估計的結果朝有利于發起攻擊方的方向轉變。如果要對狀態估計產生越大的影響,則需要成功攻入越多的測量點。通過優化算法,信息攻擊者可以找到盡可能少的攻擊點,注入壞數據,達到盡可能大的攻擊效果。

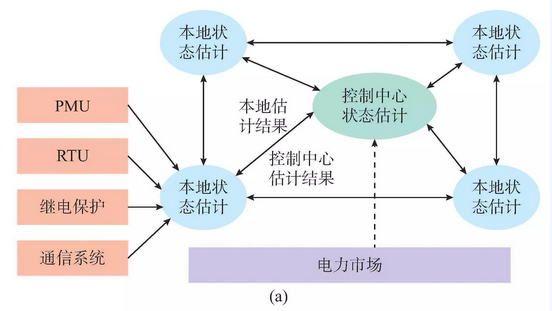

針對現有電力量測系統的結構及其可能受到的信息攻擊,有必要建立如下分層分布式的電力系統全狀態估計。

1) 充分利用本地大量的冗余測量數據以及相連變電站的測量數據,實現對測量結果的本地估計以及進行可疑數據檢測。其結果傳輸至控制中心,用于進行全系統的狀態估計。

2) 在控制中心,除了接收傳統一次設備的測量值或者估計值外,還接收多個其他有關系統的信息來幫助進行全系統狀態估計。所接收的信息包括部分二次設備(如保護系統)的測量值、通信系統和信息系統中的日志、電力市場中的經濟數據等。控制中心也接收變電站對于受到攻擊的報警信息。

3) 控制中心的狀態估計結果可以下傳給本地狀態估計模塊,進行二次校核。如果從控制中心接收到的狀態與本地估計的狀態有巨大差別,則向控制中心發出報警。

該架構在極端情況下仍具有很強的魯棒性。例如,當控制中心判斷出某個變電站被信息攻擊者完全控制,則會通知與該變電站相連的其余變電站,從而共同對該變電站的數據進行屏蔽,并且對除該變電站之外的其余系統進行狀態估計。又如,當本地狀態估計判斷控制中心被信息攻擊者完全控制時,可以對其所在局部電力系統進行狀態估計,以配合對局部電力系統的控制。

該系統的結構性示意圖見圖1。

該功能單元使用多層面的信息來識別壞數據注入,包括電力一次設備、二次設備、通信系統、電力市場等。比如,保護設備的測量值和保護動作的判斷可以用來對狀態估計中的線路過載等結果進行校核;通信系統中的日志可以發現可疑操作,進而對測量值的可信度進行設定;對于以破壞電力市場或者非法牟利為目的的壞數據注入攻擊,如果在電力系統物理層面沒有能夠識別出來,則可以通過電力市場層面中的信息來幫助檢測此類攻擊的存在與否。

3、惡意信息進攻者連續攻擊及其防御

3.1連續攻擊簡例分析

與隨機事故不同,惡意信息攻擊者攻擊具有高度的智能化和組織化。在侵入電力控制系統后,惡意信息攻擊者有可能預判系統操作人員對特定攻擊的應對,由此發起多波次進攻,環環相扣,最終造成系統全面崩潰。這里用一個簡單的例子加以說明。

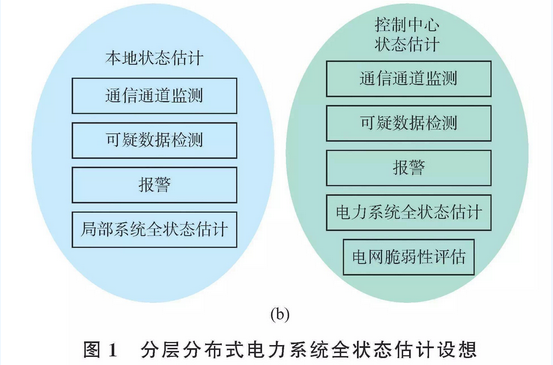

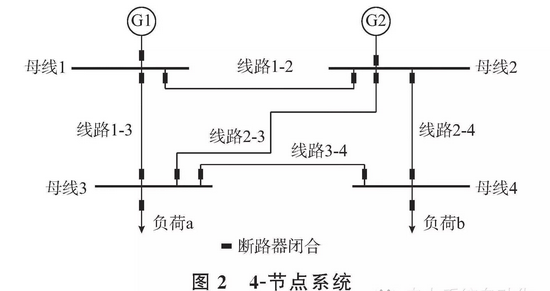

圖2是一個4節點系統。線路1-2,1-3,2-3,2-4,3-4的特性相同,長度的比例為:3∶2∶2∶1∶1。系統操作人員以最小網損為目標函數,運行最優潮流(OPF)計算,由此進行調度。系統潮流分布如圖3(a)所示。假設信息攻擊者侵入電力系統,以造成系統崩潰為目標,進行破壞。這里設想有兩種場景:

場景一:信息攻擊者不了解系統調度算法,每次破壞就攻擊負荷最重的線路,使其斷開。信息攻擊者首先斷開線路2-4,仿真結果顯示系統保持動態穩定。操作人員根據OPF計算結果重新調度,潮流分布如圖3(b)所示。信息攻擊者接著斷開線路3-4,負荷b失去供電,但是系統其他部分保持穩定。操作人員根據OPF計算結果重新調度,潮流分布如圖3(c)所示。信息攻擊者再斷開線路1-3,系統繼續保持動態穩定。操作人員根據OPF計算結果重新調度,潮流分布如圖3(d)所示。這時候信息攻擊者斷開線路2-3,系統當然會解列。

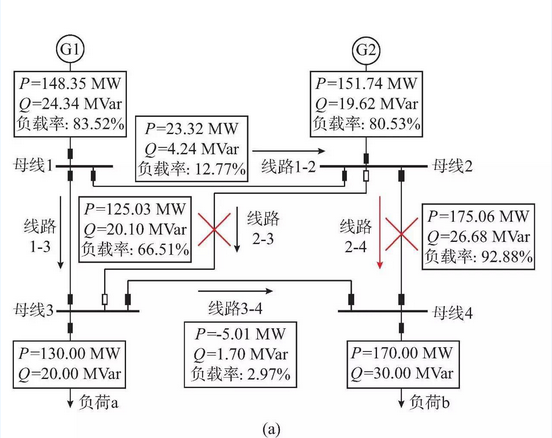

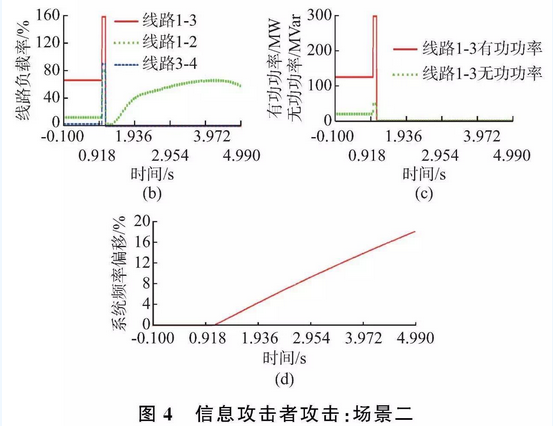

場景二:信息攻擊者知道系統調度算法,能夠預測在一次攻擊后的系統潮流分布,由此信息攻擊者制定組合攻擊方案,以最小的代價誘發電力系統連鎖事件,造成系統崩潰。信息攻擊者首先斷開線路2-3,系統保持動態穩定。操作人員根據OPF計算結果重新調度,潮流分布如圖4(a)所示。這時信息攻擊者斷開線路2-4,仿真結果顯示系統失穩。如圖4(b)和(c)所示,線路1-3的負荷達到了其容量的150%(信息攻擊者在t=1 s斷開線路2-4),保護系統因此在t=1.1 s斷開線路1-3。系統被迫解列,負荷a和b斷電,G1和G2因為系統頻率偏移過大,被迫停機。與場景一相比,信息攻擊者只斷開了2條傳輸線,就造成了系統崩潰。

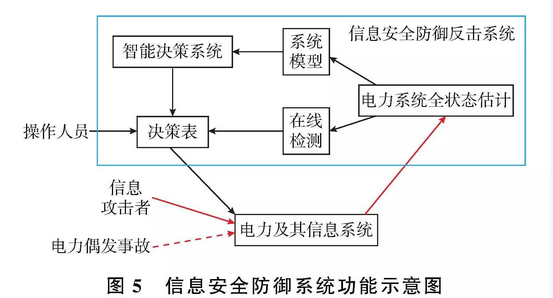

3.2信息安全防御系統

信息安全防御系統是在時空協調的大停電防御系統的基礎上,考慮信息攻擊對電力系統的影響。使電力系統在偶發事故和信息攻擊下都能保持穩定,而且發動有效反擊,使惡意信息攻擊者喪失繼續攻擊的能力。該系統將從根本上解決信息攻擊和偶發事故對電力系統的威脅。其結構和功能見圖5。

該系統從電力系統及其信息系統獲得電力及信息的狀態,利用節2提到的電力系統全狀態估計模塊,對電力系統和信息系統的狀態進行評估。智能決策系統根據電力和信息的狀態,及預想的電力故障和信息攻擊,模擬信息攻擊者和系統操作人員之間的博弈過程,定量分析得到博弈策略,并將策略儲存到決策表中。而系統的在線檢測功能實時監測電力故障和信息攻擊,如若發生,則在決策表中匹配對應策略,加以實施。類似電網安全防御系統,信息安全防御系統的博弈策略在初期,可以采用“離線預算,實時匹配”的方法。待相應的方法成熟之后,亦可發展到“在線預算,實時匹配”。

因此,信息安全防御系統的兩大主要功能單元如下。

1) 電力系統全狀態估計:通過對電力系統和信息系統量測的分析和估計,對電力系統的全狀態(電力+信息)進行評估,在線跟蹤系統實際工況及信息攻擊的狀況。

2) 智能決策系統:尋找最優的博弈策略以進行防御反擊。可以采用斯塔爾博格(詳細解釋見附錄A)競爭和隨機博弈(詳細解釋見附錄B)相結合的方法作為核心技術,構建智能決策系統。該系統使用虛擬操作人員模塊模擬操作人員;使用虛擬信息攻擊者模塊模擬信息攻擊者。基于電力系統全狀態估計的結果,智能決策系統建立系統模型。通過虛擬操作人員、虛擬信息攻擊者、系統模型,智能決策系統模擬操作人員和信息攻擊者的博弈過程。該系統使用斯塔爾博格競爭和隨機博弈相結合的方法定量分析博弈策略,選擇最優的博弈策略。

4、結語

通信信息系統和電力系統的深度融合,使得電力系統面臨信息安全的嚴峻挑戰。信息攻擊者對電力系統進行攻擊的方式多種多樣,但從其最終對電力系統的影響看,可以分為兩類,即對系統可觀性的影響和對系統可控性的影響。因此,跳出各類具體信息攻擊方式的束縛,從最終影響因素出發提出解決問題的方法,將使得該方法具有廣泛的適用性,也使得對信息攻擊的防御更加主動。本文提出的信息安全防御系統,通過電力系統全狀態估計和智能決策系統,從可觀性和可控性兩方面提高了電力系統抵御信息攻擊的能力。該系統能實現在電力系統偶發事故和信息攻擊下的監測、防御和控制,而且能通過有效反擊,使信息攻擊者喪失繼續攻擊的能力。

400-626-7377

400-626-7377