真是太有啟發(fā)性了,拿個(gè)shell練練手,同時(shí)漲點(diǎn)別的知識(shí)

一、前言

有人私下問,總是報(bào)漏洞,能不能出一個(gè)簡(jiǎn)單易懂的文章,看了就知道漏洞怎么快速利用了。

所以這次,找了個(gè)漏洞,來(lái)簡(jiǎn)單講一下,主要起到啟發(fā)作用,玩過(guò)kali的都知道m(xù)etasploit這個(gè)東西,漏洞利用很方便,當(dāng)然了,用熟了也就是一個(gè)腳本小子,這種漏洞插件一般都是大牛寫好的。

正題開始之前,先讓我來(lái)說(shuō)一個(gè)眾所周知的套件,叫做metasploit。

Metasploit是一款開源的安全漏洞檢測(cè)工具,可以幫助安全和IT專業(yè)人士識(shí)別安全性問題,驗(yàn)證漏洞的緩解措施,并管理專家驅(qū)動(dòng)的安全性進(jìn)行評(píng)估,提供真正的安全風(fēng)險(xiǎn)情報(bào)。這些功能包括智能開發(fā),代碼審計(jì),Web應(yīng)用程序掃描,社會(huì)工程等。

二、實(shí)驗(yàn)

我們這次使用文件共享服務(wù)的漏洞來(lái)操作。

提到文件共享服務(wù),我腦海里飄過(guò)很多,nfs,ftp,samba。

Nfs:磁盤映射

ftp:客戶端服務(wù)器方式傳送文件

Samba是實(shí)現(xiàn)Windows主機(jī)與Linux服務(wù)器之間的資源共享,Linux操作系統(tǒng)提供了Samba服務(wù),Samba服務(wù)為兩種不同的操作系統(tǒng)架起了一座橋梁,使Linux系統(tǒng)和Windows系統(tǒng)之間能夠?qū)崿F(xiàn)互相通信。

說(shuō)一下本次要使用的漏洞CVE-2017-7494。

惡意訪問者通過(guò)利用(CVE-2017-7494)漏洞,通過(guò)metasploit進(jìn)行利用訪問,惡意訪問者可直接再遠(yuǎn)程機(jī)器執(zhí)行高權(quán)限的命令,危害十分嚴(yán)重。版本是:Samba 3.5+ <4.6.4 <4.5.10 <4.4.14。

我們先看下官方的解釋。該漏洞只需要通過(guò)一個(gè)可寫入的Samba用戶權(quán)限就可以提權(quán)到samba所在服務(wù)器的root權(quán)限,samba默認(rèn)是root用戶執(zhí)行的。

從3.5.0版本開始,幾乎所有版本的Samba均存在該遠(yuǎn)程代碼執(zhí)行漏洞,允許惡意客戶端將共享庫(kù)上傳到可寫共享,服務(wù)器會(huì)加載并執(zhí)行惡意代碼。

Samba供應(yīng)商與2017年5月24日已發(fā)布安全公告,警示廣大用戶盡快升級(jí)、安裝補(bǔ)丁。

安全研究人員表示該漏洞可以引發(fā)蠕蟲漏洞,如果有相應(yīng)的蠕蟲利用該漏洞傳播,惡意代碼可以直接從一臺(tái)機(jī)器轉(zhuǎn)移復(fù)制到另一臺(tái)機(jī)器,而不需要與用戶進(jìn)行任何交互。

據(jù)Phobus安全公司創(chuàng)始人Dan Tentler稱,有四十余萬(wàn)安裝了Samba的計(jì)算機(jī)暴露了445端口,雖然我們不知道有多少運(yùn)行著可以被利用的Samba版本。Tentler引用的是Shodan返回的搜索結(jié)果。Rapid7的研究人員同樣做了統(tǒng)計(jì),他們檢測(cè)到有十萬(wàn)余臺(tái)計(jì)算機(jī)運(yùn)行著官方不再提供支持的Samba版本,也就是說(shuō)不會(huì)有針對(duì)這些版本的補(bǔ)丁。

在企業(yè)網(wǎng)絡(luò)環(huán)境中,某一臺(tái)計(jì)算機(jī)因?yàn)榇蜷_了一個(gè)存在惡意附件的郵件,收該病毒影響后,可能會(huì)迅速擴(kuò)散到局域網(wǎng)內(nèi)其他存在漏洞的主機(jī)。

該漏洞可能也會(huì)影響到含有網(wǎng)絡(luò)存儲(chǔ)設(shè)備的家庭網(wǎng)絡(luò)。

因此,你的數(shù)據(jù)很容易被盜取。

鋪墊那么多,現(xiàn)在直接來(lái)一個(gè)試驗(yàn),對(duì)漏洞進(jìn)行驗(yàn)證。

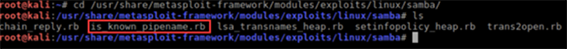

把下載好的Exp(is_known_pipname.rb)復(fù)制到Msf的插件目錄下,本實(shí)驗(yàn)中已經(jīng)復(fù)制成功,本步驟僅作為漏洞利用完整性的補(bǔ)充,實(shí)驗(yàn)中可跳過(guò)。

cp is_known_pipename.rb /usr/share/metasploit-framework/modules/exploits/linux/samba

接下來(lái)進(jìn)入metasploit中,將新添加的exploit加載到msf中:

msfconsole //啟動(dòng)metasploitreload_all //加載EXP

加載完之后,利用exploit進(jìn)行惡意操作

已經(jīng)成功返回shell,執(zhí)行命令id,可以看到已經(jīng)顯示出來(lái)當(dāng)前用戶所屬組已提升為root。

實(shí)驗(yàn)結(jié)果分析與總結(jié)

通過(guò)實(shí)驗(yàn),我們可以利用(CVE-2016-9838)漏洞,輕易的獲取到一個(gè)shell,可以執(zhí)行高權(quán)限的系統(tǒng)命令,危害性大。

三、修復(fù)方案

參考官方補(bǔ)丁網(wǎng)站(此處省略上千字,可留言查看)

今日問題

現(xiàn)在如果發(fā)現(xiàn)了別的漏洞,你知道怎么使用了嗎?

表示很簡(jiǎn)單,直接成為腳本小子就可以體驗(yàn),參考本文就可以做到。

- 上一篇:PMP是什么?是讓你心動(dòng)的“黃金職業(yè)”,學(xué)好后工作對(duì)象都不用愁!

- 下一篇:內(nèi)網(wǎng)轉(zhuǎn)發(fā)lcx,想要直接對(duì)內(nèi)網(wǎng)動(dòng)手,必須看這種騷氣的操作

相關(guān)閱讀

-

DAMA國(guó)際數(shù)據(jù)管理專業(yè)人士CDMP認(rèn)證&DAMA中國(guó)數(shù)據(jù)治理工程師CDGA認(rèn)證

2月23-25日 在線咨詢 -

國(guó)家注冊(cè)信息安全專業(yè)人員CISP-PTE滲透測(cè)試工程師認(rèn)證

2月24-28日 在線咨詢 -

國(guó)家注冊(cè)信息安全專業(yè)人員CISP認(rèn)證

2月26-02日 在線咨詢 -

DAMA中國(guó)數(shù)據(jù)治理專家CDGP認(rèn)證

2月27-01日 在線咨詢 -

PMP項(xiàng)目管理國(guó)際認(rèn)證

2月28-22日 在線咨詢

-

全國(guó)報(bào)名服務(wù)熱線

400-626-7377

400-626-7377

-

熱門課程咨詢

在線咨詢

在線咨詢

-

微信公眾號(hào)

微信號(hào):zpitedu

微信號(hào):zpitedu

400-626-7377

400-626-7377