別逼我,要不我掃死你,nmap就是這么強勢

別逼我,要不我掃死你,nmap就是這么強勢

前面也說了,滲透的第一步是搜集信息,你想啊,信息不全,你能干個什么?

所謂知己知彼,百戰百勝。

研究這個之前,需要搞明白幾個事情。

什么事情呢?

你猜一下。

猜不著只能說明你真的很菜,欠缺的東西還有很多。

我來說吧。

nmap介紹。

nmap小實驗。

最后照例來個總結。

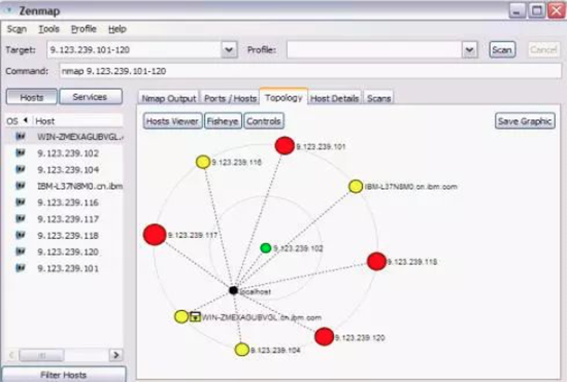

先讓你看看長什么樣子,就是下面這個樣子。

一、nmap介紹

介紹部分分幾個點來簡單說說。

nmap是什么?

nmap原理是什么?

nmap怎么使用?

解惑:nmap是什么?

Nmap是一款開源免費的網絡發現(Network Discovery)和安全審計(Security Auditing)工具。

軟件名字Nmap是Network Mapper的簡稱。Nmap最初是由Fyodor在1997年開始創建的。隨后在開源社區眾多的志愿者參與下,該工具逐漸成為最為流行安全必備工具之一。

上面這段話我想表達什么呢?

就是說nmap目前是搜集信息的神兵利器,很高明的,有10層樓那么高!

解惑:nmap原理是什么?

之前的文章也說過了,做什么都要從原理入手。

沒有原理,會讓你做事特別憋屈,知其然不知其所以然,所以接下來聽我在嗶嗶幾句。

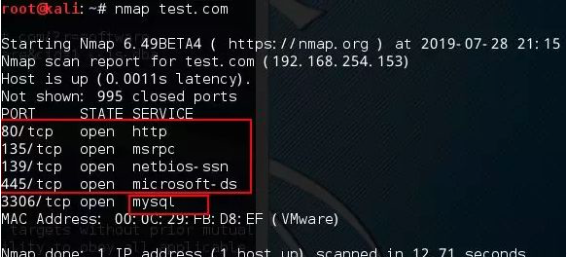

先給你看看用起來是什么樣子的,省的“急死你”

"哎,不對啊你剛剛開始的圖片有個界面形式的啊,這個怎么一串命令,咋回事?"

這個啊,我必須插入一句,兄弟,界面不過是另外一種表現形式,兩種不同使用形式而已,一種叫做nmap(命令行),另外一種叫做zenmap(windows界面形式)。

懂了吧,那我繼續,說這么半天確實原理還沒有開始講。先問一句,TCP/IP了解不,不了解的話我懷疑你不是計算機專業的同學。

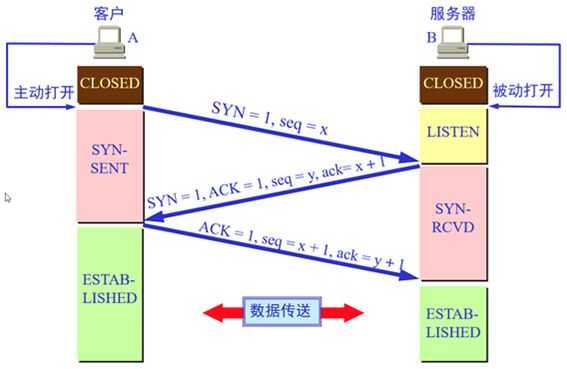

“三次握手,四次揮手”可以先去百度下,nmap和這個息息相關。

算了,我還是說吧,省的抱怨我。

三次握手

四次揮手

看不懂吧

不懂就對了,要不怎么顯擺我自己呢。

開玩笑的啊(心里話,嘿嘿嘿!!!)。

接下來說一下怎么回事。

一句話,nmap是利用建立連接的方式來獲取相應的信息。

說來話長,所以就先不說了,應該都看累了,先直接上貨,怎么使用?

二、小實驗——nmap怎么使用

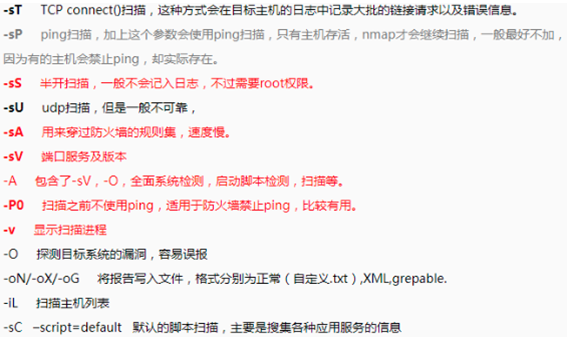

再暫緩三秒鐘,先來了解下基本參數有哪些?

接下來我列個最常用的nmap +主機(ip/域名),其它參數使用后期繼續。

這樣做有個隱患。

在滲透測試的過程中我們會經常借用到Nmap進行信息收集,但是Nmap存在一個致命的缺點就是在進行探測過程中會發送大量的數據包。

產生大量的流量,這樣極其容易引起目標警覺,甚至追蹤到滲透測試者的真實ip。

當然這不是我們希望看到的,那我們該如何做才能做到既隱藏了自己的真實ip同時又能實現我們信息收集的任務。

這段話是說,你如果那樣做了會被發現的,哈哈哈,心塞吧。

不瞞你說,我就喜歡看心塞的樣子。

備注:(看你難受,高興的搬起我的小凳子傻笑了半小時。)

三、總結

nmap是個神兵利器,這個不多說。

首先需要把基本的TCP握手揮手原理了解清楚,你以為這樣就夠了么?

不!

當你在公網掃描的時候,其實別人有你的掃描記錄,那么怎么不讓別人發現自己在掃描呢?

未完待續,下期繼續更新。

相關閱讀

-

全國報名服務熱線

400-626-7377

400-626-7377

-

熱門課程咨詢

在線咨詢

在線咨詢

-

微信公眾號

微信號:zpitedu

微信號:zpitedu

400-626-7377

400-626-7377