華為網(wǎng)絡(luò)設(shè)備上常用的安全技術(shù)

概述

ACL AM MAC ARP AAA Dot1x

文章目錄:

安全技術(shù)1:ACL(訪問(wèn)控制列表)

安全技術(shù)2:AM(訪問(wèn)管理配置)

安全技術(shù)3:MAC綁定

安全技術(shù)4:ARP綁定

安全技術(shù)5:AAA

安全技術(shù)6:802.1x

安全技術(shù)1:ACL

說(shuō)明:ACL(Access Control List,訪問(wèn)控制列表)

ACL即是通過(guò)配置對(duì)報(bào)文的匹配規(guī)則和處理操作來(lái)實(shí)現(xiàn)包過(guò)濾的功能。

基本 ACL:只根據(jù)數(shù)據(jù)包的源IP 地址制定規(guī)則。

高級(jí) ACL:根據(jù)數(shù)據(jù)包的源IP 地址、目的IP 地址、IP 承載的協(xié)議類型、端口號(hào),協(xié)議特性等三、四層信息制定規(guī)則。

二層 ACL:根據(jù)數(shù)據(jù)包的源MAC 地址、目的MAC 地址、802.1p 優(yōu)先級(jí)、二層協(xié)議類型等二層信息制定規(guī)則。

用戶自定義 ACL:以數(shù)據(jù)包的頭部為基準(zhǔn),指定從第幾個(gè)字節(jié)開(kāi)始與掩碼進(jìn)行“與”操作,將從報(bào)文提取出來(lái)的字符串和用戶定義的字符串進(jìn)行比較,找到匹配的報(bào)文。(華為設(shè)備默認(rèn)允許)

??100~199:表示W(wǎng)LAN ACL;

??2000~2999:表示IPv4 基本ACL;

??3000~3999:表示IPv4 高級(jí)ACL;

??4000~4999:表示二層ACL;

??5000~5999:表示用戶自定義ACL。

??創(chuàng)建時(shí)間段:time-range

案例1-1:標(biāo)準(zhǔn)ACL實(shí)驗(yàn)

1. 組網(wǎng)需求

禁止192.168.1.100/24通過(guò)telnet訪問(wèn)192.168.1.1/24,其它主機(jī)不受限制

2. 組網(wǎng)圖

3. 配置步驟

int Vlan-interface 1

ip add 192.168.1.1 255.255.255.0

quit

acl number 2000

rule 10 deny source 192.168.1.100 0

quit

應(yīng)用acl之前測(cè)試:192.168.1.100可以通過(guò)telnet訪問(wèn)192.168.1.1

應(yīng)用acl:

user-interface vty 0 4

acl 2000 inbound

quit

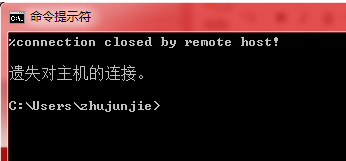

應(yīng)用acl之后測(cè)試:192.168.1.100不可以通過(guò)telnet訪問(wèn)192.168.1.1

192.168.1.100修改IP地址之后在嘗試登錄,可成功登錄

案例1-2:高級(jí)ACL實(shí)驗(yàn)

1. 組網(wǎng)需求

禁止192.168.10.100/24與192.168.1.200/24之間ping測(cè)試,其它主機(jī)不受限制,其它服務(wù)不受限制。

2. 組網(wǎng)圖

3. 配置步驟

#在交換機(jī)上進(jìn)行如下配置:

int Vlan-interface 1

ip add 192.168.1.1 255.255.255.0

quit

vlan 10

port Ethernet 0/1

quit

int Vlan-interface 10

ip add 192.168.10.1 255.255.255.0

quit

#192.168.10.100pc去ping測(cè)試192.168.1.200pc

#192.168.1.200pc去ping測(cè)試192.168.10.100pc

#配置ACL 3000

acl number 3000

rule 10 deny icmp source 192.168.10.100 0 destination 192.168.1.200 0

quit

#應(yīng)用ACL

packet-filter ip-group 3000 rule 10

#查看ACL信息

[S10]dis acl config all

Advanced ACL 3000, 1 rule,

rule 10 deny icmp source 192.168.10.100 0 destination 192.168.1.200 0 (0 times matched)

[S10]dis acl running-packet-filter all

Acl 3000 rule 10 運(yùn)行

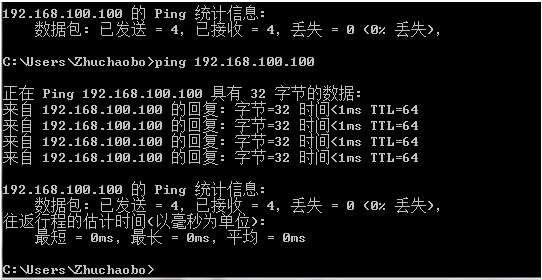

#客戶端進(jìn)行測(cè)試:zhujunjie-pc的ip地址為192.168.10.100,zhuchaobo-pc的ip地址為192.168.1.200

zhuchaobo-pc修改ip地址為192.168.1.20之后在進(jìn)行測(cè)試:可以通信。

案例1-3:二層ACL實(shí)驗(yàn)二層訪問(wèn)控制列表

二層訪問(wèn)控制列表根據(jù)源MAC 地址、源VLAN ID、二層協(xié)議類型、報(bào)文二層

接收端口、報(bào)文二層轉(zhuǎn)發(fā)端口、目的MAC 地址等二層信息制定規(guī)則,對(duì)數(shù)據(jù)

進(jìn)行相應(yīng)處理。

1. 組網(wǎng)需求

使用二層ACL,禁止192.168.100.100與192.168.100.200通信

2. 組網(wǎng)圖

注:zhujunjie-pc的192.168.100.100和MAC地址為:88ae-1dd6-489d

zhuchaobo-pc的192.168.100.200和MAC地址為:206a-8a2e-c911

注:交換機(jī)版本為:

[sw1]dis version

Huawei Versatile Routing Platform Software

VRP Software, Version 3.10, Release 0041P02

3. 配置步驟

配置二層ACL之前:測(cè)試

[sw1]dis arp

IP Address MAC Address VLAN ID Port Name Aging Type

192.168.100.200 206a-8a2e-c911 1 Ethernet0/22 20 Dynamic

192.168.100.100 88ae-1dd6-489d 1 Ethernet0/1 20 Dynamic

#在交換機(jī)上配置ACL

acl number 4000

rule 10 deny ingress 88ae-1dd6-489d 0000-0000-0000 interface Ethernet 0/1 egress 206a-8a2e-c911 0000-0000-0000 interface Ethernet 0/22

quit

#在交換機(jī)上應(yīng)用ACL

packet-filter link-group 4000 rule 10

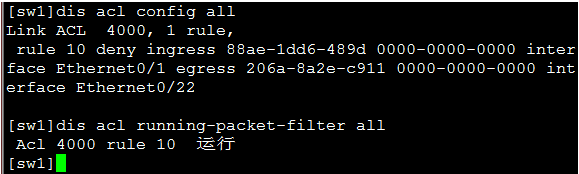

[sw1]dis acl config all

Link ACL 4000, 1 rule,

rule 10 deny ingress 88ae-1dd6-489d 0000-0000-0000 interface Ethernet0/1 egress 206a-8a2e-c911 0000-0000-0000 interface Ethernet0/22

[sw1]dis acl running-packet-filter all

Acl 4000 rule 10 運(yùn)行

#測(cè)試

#取消應(yīng)用后,再測(cè)試

undo packet-filter link-group 4000 rule 10

安全技術(shù)2:AM訪問(wèn)管理配置

說(shuō)明:am訪問(wèn)管理配置

當(dāng)以太網(wǎng)交換機(jī)接入的用戶數(shù)量不大時(shí),為了降低組網(wǎng)成本,局域網(wǎng)服務(wù)提

供者可以不使用認(rèn)證計(jì)費(fèi)服務(wù)器以及DHCP 服務(wù)器,而使用以太網(wǎng)交換機(jī)提

供的一種低成本簡(jiǎn)單可行的替代方案。在這個(gè)低成本的替代方案中用到了交

換機(jī)的兩個(gè)特性功能:端口和IP 地址的綁定、端口間的二層隔離。

通過(guò)在以太網(wǎng)交換機(jī)的端口上配置二層隔離功能,用戶可以控制端口1 發(fā)出的幀不被端口2 接收,端口2發(fā)出的幀不被端口1 接收,從而將端口1 與端口2 隔離開(kāi)來(lái)。從而保證了各機(jī)構(gòu)的PC 只能與機(jī)構(gòu)內(nèi)的其他PC 正常通信,并且確保了各機(jī)構(gòu)內(nèi)指定的PC 可以與外部網(wǎng)絡(luò)正常通信。

# 全局開(kāi)啟訪問(wèn)管理功能

[Quidway] am enable

# 配置端口e0/1 上的訪問(wèn)管理IP 地址池

[Quidway-Ethernet0/1] am ip-pool 202.10.20.1 20

# 設(shè)置端口e0/1 的二層隔離端口為e0/2功能

[Quidway-Ethernet0/1] am isolate ethernet0/2

案例2-1:AM二層端口隔離

1. 組網(wǎng)需求

使以太網(wǎng)交換機(jī)端口e0/1與端口e0/2二層隔離。

2. 組網(wǎng)圖

3. 配置步驟

隔離:

am enable

vlan 10

port Ethernet 0/1

port Ethernet 0/2

quit

interface Ethernet 0/1

am isolate Ethernet 0/2

quit

interface Ethernet 0/2

am isolate Ethernet 0/1

quit

端口e 0/1中客戶192.168.1.1與e 0/2的客戶192.168.1.2ping測(cè)試:

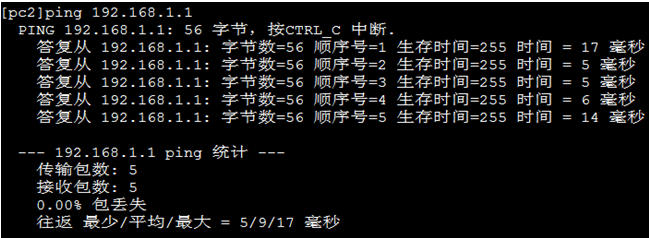

啟用am之前:

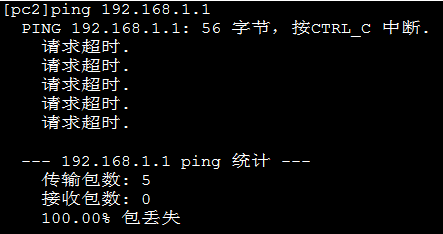

啟用am之后:

此時(shí),更換端口之e0/3和e0/4之后,在測(cè)試

案例2-2:AM二層端口地址池:

1. 組網(wǎng)需求

以太網(wǎng)交換機(jī)端口e0/1 上訪問(wèn)管理IP 地址池為192.168.1.1~192.168.1.8/24;端口e0/2 上訪問(wèn)管理IP 地址池為192.168.1.9~192.168.1.19/24;

2. 組網(wǎng)圖

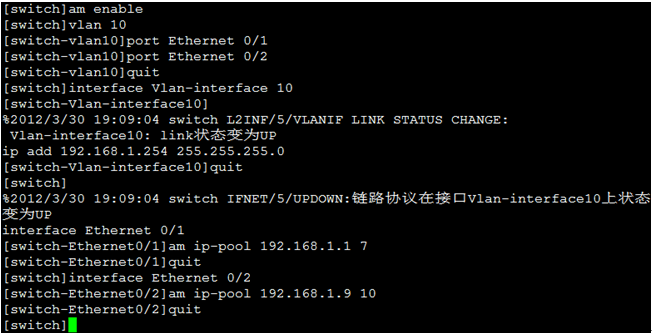

3. 配置步驟

am enable

vlan 10

port Ethernet 0/1

port Ethernet 0/2

quit

interface Vlan-interface 10

ip add 192.168.1.254 255.255.255.0

quit

interface Ethernet 0/1

am ip-pool 192.168.1.1 7

quit

interface Ethernet 0/2

am ip-pool 192.168.1.9 10

quit

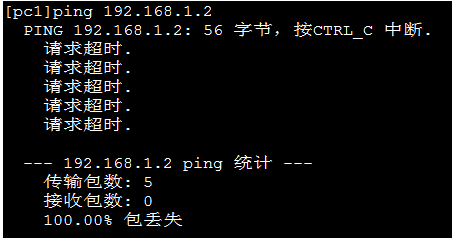

啟用am之前測(cè)試:

啟用am之后測(cè)試:e 0/2的客戶192.168.1.9將ip地址修改為192.168.1.100,此時(shí)無(wú)法通信

安全技術(shù)3:IP-MAC綁定

說(shuō)明:

華為三層設(shè)備上可以做到ip和mac綁定,來(lái)預(yù)防ARP對(duì)網(wǎng)絡(luò)造成的影響

MAC地址綁定就是利用三層交換機(jī)的安全控制列表將交換機(jī)上的端口與所對(duì)應(yīng)的MAC地址進(jìn)行捆綁。由于每個(gè)網(wǎng)絡(luò)適配卡具有唯一的MAC地址,為了有效防止非法用戶盜用網(wǎng)絡(luò)資源,MAC地址綁定可以有效的規(guī)避非法用戶的接入。以進(jìn)行網(wǎng)絡(luò)物理層面的安全保護(hù)。

添加MAC 地址表項(xiàng)

mac-address { static | dynamic |blackhole } mac-address interface

interface-type interface-number vlan vlan-id

設(shè)置端口最多可以學(xué)習(xí)到的MAC 地址數(shù)量

mac-address max-mac-count count

顯示地址表信息

display mac-address[ display-option ]

案例3:IP-MAC綁定實(shí)驗(yàn)

1. 組網(wǎng)需求

交換機(jī)的管理者希望在端口 Ethernet1/0/2 上對(duì)用戶接入進(jìn)行MAC 地址認(rèn)證,以控制用戶對(duì)Internet 的訪問(wèn)。

2. 組網(wǎng)圖

3.配置步驟

mac static 1111-2222-3333 interface Ethernet 0/1 vlan 1

安全技術(shù)4:ARP綁定

說(shuō)明:

ARP 即地址解析協(xié)議主要用于從IP 地址到以太網(wǎng)MAC 地址的解析。

如將ARP 映射表綁定,就可以防止一般的ARP欺騙攻擊。防止ARP病毒攻擊的最有效手段:雙向靜態(tài)ARP綁定

ARP 映射綁定:

arp static 10.2.238.7 000a-e436-d354

arp ip-address mac-address VLANID{ interface_type interface_num | interface_name }

顯示ARP 映射表show arp [ static | dynamic | all ]

打開(kāi)ARP 調(diào)試信息開(kāi)關(guān)debug arp packet

案例4:ARP綁定實(shí)驗(yàn)

1. 組網(wǎng)需求

??關(guān)閉 ARP 表項(xiàng)檢查功能。

??設(shè)置交換機(jī)上動(dòng)態(tài) ARP 表項(xiàng)的老化時(shí)間為10 分鐘。

??增加一個(gè)靜態(tài)ARP 表項(xiàng),IP 地址為192.168.1.1,對(duì)應(yīng)的MAC 地址為

00e0-fc01-0000,對(duì)應(yīng)的出端口為屬于VLAN 1 的端口Ethernet1/0/10。

2. 組網(wǎng)圖

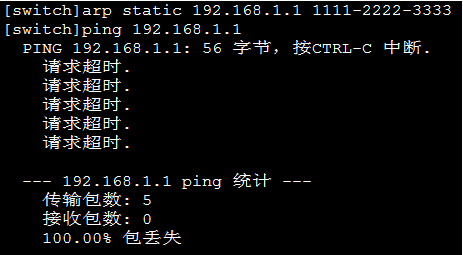

3. 配置步驟

undo arp check enable

arp timer aging 10

arp static 192.168.1.1 1111-2222-3333

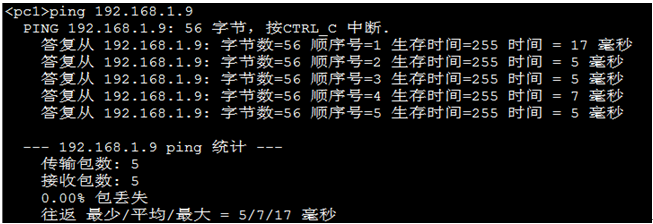

#測(cè)試

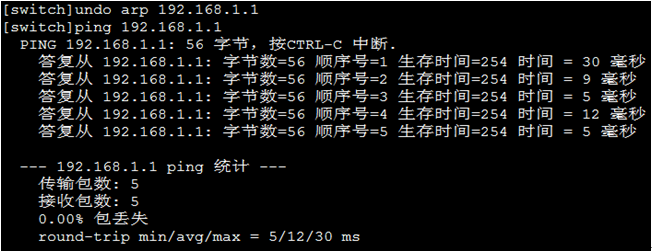

4. 取消綁定,測(cè)試:

安全技術(shù)5:AAA

說(shuō)明:

AAA 是Authentication,Authorization and Accounting(認(rèn)證、授權(quán)和計(jì)費(fèi))的簡(jiǎn)稱,它是對(duì)網(wǎng)絡(luò)安全的一種管理方式。提供了一個(gè)對(duì)認(rèn)證、授權(quán)和計(jì)費(fèi)這三種功能進(jìn)行統(tǒng)一配置的框架。

???認(rèn)證:哪些用戶可以訪問(wèn)網(wǎng)絡(luò)服務(wù)器;

???授權(quán):具有訪問(wèn)權(quán)的用戶可以得到哪些服務(wù);

???計(jì)費(fèi):如何對(duì)正在使用網(wǎng)絡(luò)資源的用戶進(jìn)行計(jì)費(fèi)。

AAA 一般采用客戶端/服務(wù)器結(jié)構(gòu):客戶端運(yùn)行于被管理的資源側(cè),服務(wù)器上集中存放用戶信息。因此,AAA 框架具有良好的可擴(kuò)展性,并且容易實(shí)現(xiàn)用戶信息的集中管理。

案例5:AAA配置舉例(Telnet用戶本地認(rèn)證配置)

經(jīng)典案例請(qǐng)參考我的博客:

請(qǐng)點(diǎn)擊:華為AAA認(rèn)證

請(qǐng)點(diǎn)擊:華為AAA認(rèn)證典型配置舉例

請(qǐng)點(diǎn)擊:華為S2000-HI交換機(jī)與cisco的acs結(jié)合做認(rèn)證

1. 組網(wǎng)需求

現(xiàn)需要通過(guò)配置交換機(jī)實(shí)現(xiàn)對(duì)登錄交換機(jī)的Telnet用戶進(jìn)行本地認(rèn)證。

2. 組網(wǎng)拓?fù)鋱D

3. 配置步驟:

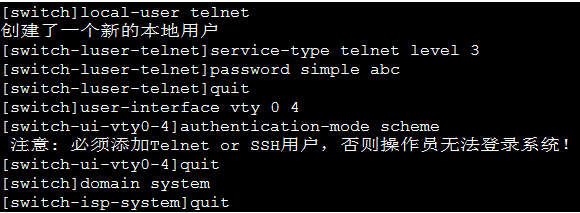

# 創(chuàng)建本地用戶telnet。

local-user telnet

service-type telnet level 3

password simple abc

quit

# 配置Telnet用戶采用AAA認(rèn)證方式。

user-interface vty 0 4

authentication-mode scheme

quit

# 配置缺省system域采用的認(rèn)證方式。

domain system

使用Telnet登錄時(shí)輸入用戶名為telnet@system,以使用system域進(jìn)行認(rèn)證。

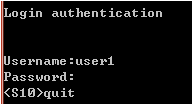

#客戶端登陸測(cè)試

安全技術(shù)6:dot1x

說(shuō)明:

802.1x協(xié)議是一種基于端口的網(wǎng)絡(luò)接入控制(Port Based Network Access Control)協(xié)議。“基于端口的網(wǎng)絡(luò)接入控制”是指在局域網(wǎng)接入設(shè)備的端口這一級(jí)對(duì)所接入的設(shè)備進(jìn)行認(rèn)證和控制。連接在端口上的用戶設(shè)備如果能通過(guò)認(rèn)證,就可以訪問(wèn)局域網(wǎng)中的資源;如果不能通過(guò)認(rèn)證,則無(wú)法訪問(wèn)局域網(wǎng)中的資源。

案例6:802.1x典型配置舉例

經(jīng)典案例請(qǐng)參考我的博客:

華為S2000-HI交換機(jī)與cisco的acs結(jié)合做認(rèn)證

1. 組網(wǎng)需求

? 本地802.1x接入用戶的用戶名為localuser,密碼為localpass,使用明文輸入,閑置切斷功能處于打開(kāi)狀態(tài)。

2. 組網(wǎng)圖

3. 配置步驟

# 開(kāi)啟全局802.1x特性。

<Sysname> system-view

System View: return to User View with Ctrl+Z.

[Sysname] dot1x

# 開(kāi)啟指定端口Ethernet 1/0/1的802.1x特性。

[Sysname] dot1x interface Ethernet 1/0/1

# 設(shè)置接入控制方式(該命令可以不配置,因?yàn)槎丝诘慕尤肟刂圃谌笔∏闆r下就是基于MAC地址的)。

[Sysname] dot1x port-method macbased interface Ethernet 1/0/1

# 創(chuàng)建RADIUS方案radius1并進(jìn)入其視圖。

[Sysname] radius scheme radius1

# 設(shè)置主認(rèn)證/計(jì)費(fèi)RADIUS服務(wù)器的IP地址。

[Sysname-radius-radius1] primary authentication 10.11.1.1

[Sysname-radius-radius1] primary accounting 10.11.1.2

# 設(shè)置備份認(rèn)證/計(jì)費(fèi)RADIUS服務(wù)器的IP地址。

[Sysname-radius-radius1] secondary authentication 10.11.1.2

[Sysname-radius-radius1] secondary accounting 10.11.1.1

# 設(shè)置系統(tǒng)與認(rèn)證RADIUS服務(wù)器交互報(bào)文時(shí)的加密密碼。

[Sysname -radius-radius1] key authentication name

# 設(shè)置系統(tǒng)與計(jì)費(fèi)RADIUS服務(wù)器交互報(bào)文時(shí)的加密密碼。

[Sysname-radius-radius1] key accounting money

# 設(shè)置系統(tǒng)向RADIUS服務(wù)器重發(fā)報(bào)文的時(shí)間間隔與次數(shù)。

[Sysname-radius-radius1] timer 5

[Sysname-radius-radius1] retry 5

# 設(shè)置系統(tǒng)向RADIUS服務(wù)器發(fā)送實(shí)時(shí)計(jì)費(fèi)報(bào)文的時(shí)間間隔。

[Sysname-radius-radius1] timer realtime-accounting 15

# 指示系統(tǒng)從用戶名中去除用戶域名后再將之傳給RADIUS服務(wù)器。

[Sysname-radius-radius1] user-name-format without-domain

[Sysname-radius-radius1] quit

# 創(chuàng)建域aabbcc.net并進(jìn)入其視圖。

[Sysname] domain aabbcc.net

# 指定radius1為該域用戶的RADIUS方案,若RADIUS服務(wù)器無(wú)效,則使用本地認(rèn)證方案。

[Sysname-isp-aabbcc.net] scheme radius-scheme radius1 local

# 設(shè)置該域最多可容納30個(gè)用戶。

[Sysname-isp-aabbcc.net] access-limit enable 30

# 啟動(dòng)閑置切斷功能并設(shè)置相關(guān)參數(shù)。

[Sysname-isp-aabbcc.net] idle-cut enable 20 2000

[Sysname-isp-aabbcc.net] quit

# 配置域aabbcc.net為缺省用戶域。

[Sysname] domain default enable aabbcc.net

# 添加本地接入用戶。

[Sysname] local-user localuser

[Sysname-luser-localuser] service-type lan-access

[Sysname-luser-localuser] password simple localpass

相關(guān)閱讀

-

DAMA國(guó)際數(shù)據(jù)管理專業(yè)人士CDMP認(rèn)證&DAMA中國(guó)數(shù)據(jù)治理工程師CDGA認(rèn)證

2月23-25日 在線咨詢 -

國(guó)家注冊(cè)信息安全專業(yè)人員CISP-PTE滲透測(cè)試工程師認(rèn)證

2月24-28日 在線咨詢 -

國(guó)家注冊(cè)信息安全專業(yè)人員CISP認(rèn)證

2月26-02日 在線咨詢 -

DAMA中國(guó)數(shù)據(jù)治理專家CDGP認(rèn)證

2月27-01日 在線咨詢 -

PMP項(xiàng)目管理國(guó)際認(rèn)證

2月28-22日 在線咨詢

-

全國(guó)報(bào)名服務(wù)熱線

400-626-7377

400-626-7377

-

熱門課程咨詢

在線咨詢

在線咨詢

-

微信公眾號(hào)

微信號(hào):zpitedu

微信號(hào):zpitedu

400-626-7377

400-626-7377