CISSP知識點匯總——趕快收藏!

CISSP考試涵蓋的知識點非常廣,其實,題目并沒有什么深度,概念性的題目占很大一部分。下面為大家匯總了CISSP知識點,趕快收藏起來吧!

第一章:安全與風險管理

1、機密性:避免信息在存儲、使用、傳輸過程中泄露給非授權用戶或實體.

2、完整性:防止授權用戶不恰當修改,防止非授權篡改,保證內外部一致性.

3、可用性:確保系統能穩定,正常使用.

4、IT治理的定義:把在IT各個方面的最佳實踐從公司戰略的角度加以有機的融合,從而將IT在企業中的價值發揮到最大化,并能夠抓住IT賦予的際遇與競爭優勢。

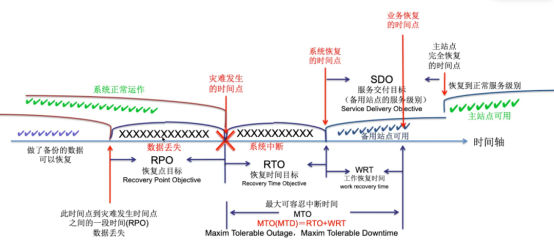

5、RPO:必須恢復哪些應用程序數據才能恢復業務事務的時間點.

6、RTO:在系統的不可用性嚴重影響到機構之前所允許消耗的最長時間

7、SOC報告:

①SOC1-財務報告

②SOC2-運維相關

③SOC3-大面積用戶并且不需要披露具體細節的控制與測試結果

8、GLBA:Gramm-Leach-Billey規則了客戶財務信息隱私的條款,特別適用于金融。

9、PCI DSS:針對信用卡

10:ISO 27000 系統:

①ISO 27001 信息安全管理體系建設

②ISO 27002 信息安全管理體系最佳實踐

③ISO 27003 信息安全管理體系實施指南

④ISO 27004 信息安全管理測量

⑤ISO 27005 信息安全風險管理

11、威脅建模-STRIDE:

①假冒-Spoofing

②篡改-Tampering

③抵賴-Repudiation

④信息泄露-Information disclosure

⑤拒絕服務-Denial of service

⑥提權-Elevation of privilege

12、定量計算例子:

威脅潛在損失:EF(0-100%)

年發生率:(ARO)

單一損失期望:(SLE)

年度損失期望:(ALE)

SLE=Asset x EF

ALE=SLE x ARO

總價值:value = ALE1-ALE2-Cost

13、COBIT:IT控制與IT治理

14、COSO:企業內部控制的定義

①運營有效性和高效性 ②財務報告的有效性 ③符合適用的法律和法規 ④SOX 404法案

15、ITIL:IT服務管理最佳實踐 (ISO 20000)

16、信息安全管理:ISO (27001) ---- PDCA模型

17、滲透測試的步驟:偵查、枚舉、脆弱性分析、執行、文檔化發現

18、滲透測試最常發生在哪個階段:操作和維護階段

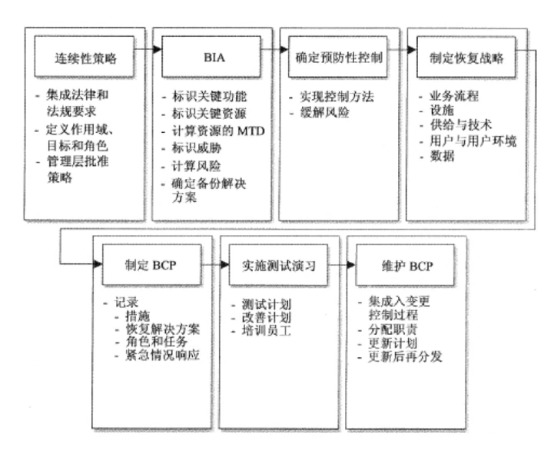

19、BCP的最佳實踐與標準:

20、Due care:盡職關注,應盡關心–:應該制定安全策略,應該采取安全措施

21、Due Diligence:盡職調查,盡職勤勉–:風險,信息收集,對外包,供應商評估,檢查該做的事情有沒有做。

第二章:資產安全

數據殘留:當數據以某種形式刪除后,磁盤還會有剩磁,可以進行物理恢復。

云存儲的數據安全和數據殘留問題:數據加密與隔離

數據清除:

①刪除與格式化:最low 的方式

②Clearing:通過實驗室可恢復—覆寫>3次

③Purging(sanitizing):根除

④加密:加密云數據

⑤SSD:消磁不適用于SSD,最佳方式-物理破壞

移動設備:加密所有數據,使用 AES算法.

介質區別:

A:Marking:指使用人類可讀的安全屬性

B:Labeling:指在系統內部數據結構中使用安全屬性

雙人規則控制:兩個操作員互相審查和批準對方的工作

第三章:安全工程

1、BLP模型:信息流模型,關注機密性

A、簡單安全規則 :不上讀,可以下讀

B、星規則 * :不下寫,可以上寫

C、強星規則 :只能在同一級別上讀寫.

2、Biba模型:信息流模型,關注完整性

A、簡單安全規則 :不下讀,可以上讀

B、星規則 * :不上寫,可以下寫

C、強星規則 :只能在同一級別上讀寫.

3、Clark-Wilson模型:

①關注完整性,只允許主體通過程序對客體訪問,應用于商務財務等商業場景.

②使用了良好的形式交易和職責分離的機制

4、格子模型:最大上界與下界.

5、矩陣模型:關注每個主體與客體之間一對一的關系.

6、Take-Grant model取予模型:使用定向關系圖指定權限.

7、TCB(可信計算基礎):

1、引用監視器:驗證主體與客體的權限與關系。

2、安全內核:

①實現參考監視器的功能集合,由TCB內的軟硬與固件構成,安全內核仲裁主體與客體之間的所有訪問和功能

②所有訪問必須被考慮,防止修改并驗證其正確性

3、安全邊界:將TCB的信任組件與非信任組件隔離

4、系統的其他部分與TCB進行通信的安全通道

8、TPM(可信平臺模塊):加密磁盤

9、密碼算法的基本手段:1、替代 2、換位

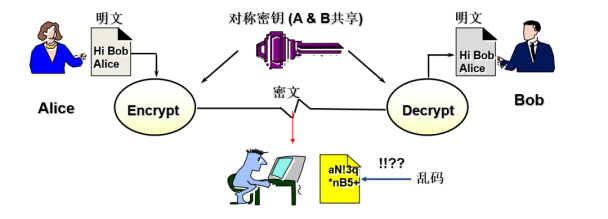

10、對稱密鑰:發件人與收件人使用共同擁有的單個密鑰。既用于加密與解密,速度快。但密鑰交換不安全,密鑰就會喪失安全性。用戶較多時,密鑰計算方式 “N*(N-1)/2”

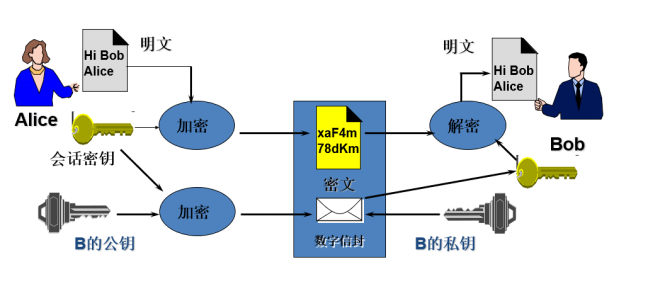

11、非對稱密鑰:發件人與收件人能安全的交換公鑰,但速度慢。2N

12、對稱密鑰算法的類型:DES、AES、CCMP、IEDA、Blowfish、RC4

13、非對稱密鑰算法的類型:Diffie-Hellman、RSA、ECC、EIGamal

14、ECC:利用橢圓曲線上離散對線的計算的困難性

15、EIGamal:

①基于Diffie-Hellman 工作的離散對數計算

②既能用于數據加密也能用于數字簽名

③以定義在任何循環群G上,其安全性取決于G上的離散對數難題

16、RSA:即可以加密又可以做數據簽名

17、SET:用作信用卡傳輸數據的協議

18、S/MIME:基于公鑰的混合加密算法方案

19、SHA-1:信息摘要的長度為160,SHA-256:用可變長度的輸入信息生成固定長度的信息摘要.

20、數字證書PKI:姓名,歸屬人的公鑰,公鑰算法,主體唯一身份信息,CA的名稱,并用CA的數字簽名簽署該證書。

21、交叉認證的定義:CA之間建立通信,彼此信任.

22、IDEA加密標準:實施了 “分組加密”

23、在線證書狀態協議(OCSP)的作用:及時提供對證書查詢的及時響應

24、數字簽名算法:容易遭到“竊聽”攻擊

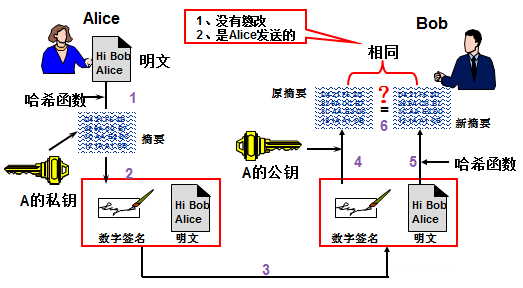

25、數字簽名算法:如下圖

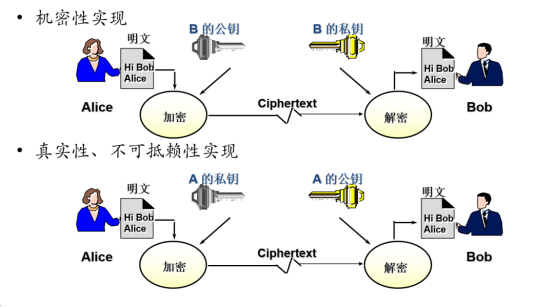

26、非對稱密鑰算法:如下圖

27、對稱密鑰算法:如下圖

28、混合加密算法:如下圖

29、安全門:

①fail-safe:供電失效時,門處于開放狀態,保證人員安全。

②fail-secure:供電失效也能安全鎖死,保證物品安全。

③door-delay:出處于開的狀態超過一定時限時,則告警.

30、電磁干擾EMI:

A、EMI是由中火地線之間的不平衡以及他們產生的磁場造成的。

B、分為傳導干擾與輻射干擾。傳導干擾:通過導電介質把一個網絡上的信號干擾到另外一個網絡。輻射干擾:干擾源通過空間把其信號干擾到另外一個網絡上。

31、射頻干擾RFI:任何發射無線電波的設備都可能產生。熒光照明是建筑物產生RFI的主要因素。

32、火災:A、普通易燃物、B、液體、C、電子電器類、D、可燃金屬、化學物、E、K級火絨:醋酸鉀(針對廚房)

33、Aero-K(滅火):鉀化合物噴霧、無污染、對人體無害。

34、CPTED:①自然訪問控制 ②自然監視 ③自然區域加固

第四章:通信與網絡安全

1、SSL:工作在會話層與傳輸層 ,主要用于客戶端驗證服務器。

2、可信CA簽發TLS證書的目的:用于客戶端驗證服務器

SSL:客戶端與服務器通信之間的SSL會話,客戶端瀏覽器負責生成主密鑰作為種子生成對稱密鑰進行加密

3、SSL/TLS:工作在應用層與傳輸層之間。

4、SSL中消息驗證碼(MAC)的作用:驗證消息的完整性。

5、IPsec VPN:

①、AH :完整性,真實性,適用于無NAT環境,免受重放攻擊(數據包有序列號字段)

②、ESP:機密性,完整性,數據源驗證,適用于有NAT環境

6、PPTP VPN:數據鏈路層工作,使用MPPE加密

7、L2TP VPN:數據鏈路層工作,不對數據加密.

8、VOIP:

①.SIP(會話發起協議):應用層協議,UAC-應用程序用于創建啟動一個通信會話的SIP請求。UAS-是SIP服務器用于處理VOIP呼叫設計的所有路由和信令

②業務網與語音網需要通過 Vlan 進行隔離

9、光纖:光信號衰減是判斷是否遭到竊聽的方法之一.

10、PAP:①明文方式發送賬戶密碼. ②二次握手機制 ③容易遭受暴力破解

11、CHAP:①挑戰應答-三次握手機制. ②傳輸哈希值保證完整性 ③抗重放攻擊

12、EAP:

①MD5:弱驗證,單向驗證–服務器驗證客戶端

②TLS:使用數字證書,雙向驗證,服務器與客戶端都需要數字證書,

③PEAP:使用了TLS

④TTLS:擴展了TLS的功能

③與④只需要服務器端證書,客戶端不需要證書

13、洋蔥路由網絡:隱匿通信技術,使用非對稱加密.

14、大蒜路由網絡:大蒜路由是洋蔥路由的一種變體,其結合了I2P網絡并將多份消息加密打包在一起,使其更難被攻擊者以流量分析的方式破解,即洋蔥路由的加強版。

15、WPA2:使用 CCMP算法,使用AES 進行加密.

16、WPA:使用 TKIP 算法

17、WEP最易受什么類型攻擊:密鑰恢復,RC4算法

18、哪個因素導致WEP有弱點:WEP使用了小范圍初始化向量(IV)

19、DNS sec:使用數字簽名 來保障 完整性

20、應用代理防火墻的缺點:使用規則導致性能下降

相關閱讀

- 25年CISP和CISSP選擇哪個更好?01-28

- 帶你分析CISP和CISSP有什么區別?12-28

- CISP和CISSP,到底有啥區別呢?12-03

- 業內TOP級別,為什么考CISP比CISSP的多11-19

- 在國內CISP和CISSP考哪個好?10-30

-

全國報名服務熱線

400-626-7377

400-626-7377

-

熱門課程咨詢

在線咨詢

在線咨詢

-

微信公眾號

微信號:zpitedu

微信號:zpitedu

400-626-7377

400-626-7377